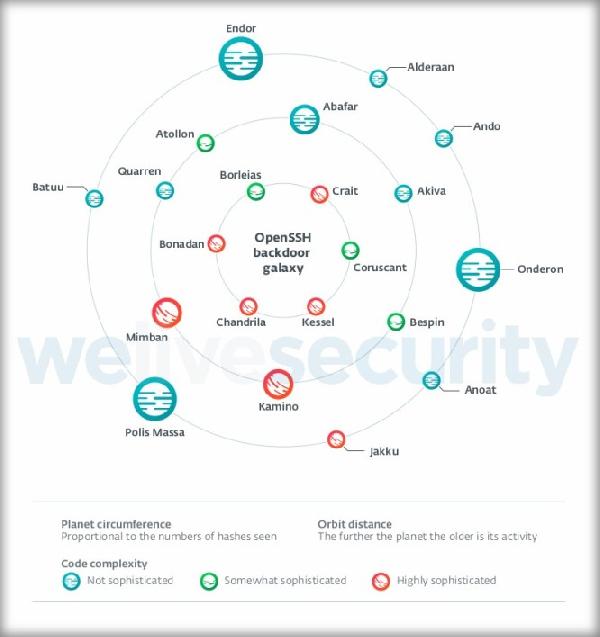

Al analizar una red de bots los investigadores de seguridad han encontrado 20 puertas traseras basadas en OpenSSH, un arsenal que hasta ahora ha escapado a los expertos en seguridad.

Sin duda que Windows sigue siendo el objetivo principal de los piratas informáticos pero no significa que otros sistemas operativos no sean también víctimas de malware. Lo son, pero en menor medida, por lo que este fenómeno a menudo pasa desapercibido.

Cuando los expertos en seguridad se centran en estos sistemas encuentran rápidamente los fallos. Eso es lo que les pasó a los investigadores de seguridad de Eset. Al analizar la mecánica de la botnet Windigo, descubrieron la existencia de una gran cantidad de puertas traseras que, hasta ahora, habían escapado a la atención de los expertos en seguridad.

De hecho, para permanecer persistentemente en una máquina Linux infectada, la botnet Windigo ha estado utilizando una puerta trasera llamada Ebury que no es más que una versión maliciosa de OpenSSH, un software de conexión remota muy popular.

Pero antes de instalar Ebury en la máquina, Windigo ejecuta un script que comprueba si ya existe otro código malicioso, revisando unas 40 firmas de puertas traseras basadas en OpenSSH. "Nos dimos cuenta rápidamente de que no teníamos ninguna copia de malware que coincidiera con esas firmas. Los hackers realmente son muy inteligentes y detectan las puertas traseras de SSH", dice Marc-Etienne M. Leveille, investigador de Eset.

Él y sus colegas tomaron estas cuarenta firmas y durante tres años buscaron en sus repositorios de malware algunas de estas firmas. Al final, encontraron unos pocos cientos que podían catalogar en 21 familias diferentes.

- Saber más: El espionaje industrial en Canadá

Todas estas puertas traseras se basan en OpenSSH y son utilizadas activamente por piratas informáticos. Algunas son bastante simples y solo permiten la ejecución de órdenes. Otros son mucho más sofisticados y tienen muchas características adicionales: robo de contraseñas, técnicas de exfiltración, extracción de criptomonedas, ofuscación de código, etc.

Los investigadores publicaron un documento técnico en el que se analizan en detalle las diferentes familias de malware. Ahora se requiere una lectura para los administradores de sistemas conscientes que desean asegurarse de que sus servidores Linux no estén dañados.