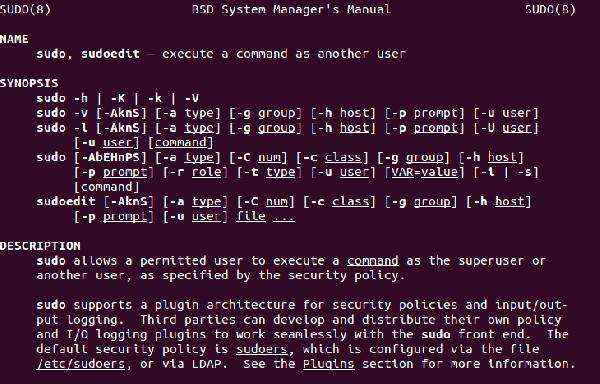

Se ha descubierto que el comando Sudo de Linux tiene una vulnerabilidad que permite a los usuarios no autorizados ejecutar comandos como usuario root. Sudo es uno de los comandos más utilizados por los administradores de sistemas y encontrar un bug es de gran importancia.

La vulnerabilidad, conocida como CVE-2019-14287, requiere una configuración no estándar, pero abre la puerta a usuarios no autorizados.

La vulnerabilidad permite a los usuarios eludir la restricción no root simplemente usando -u # -1 en la línea de comando. Como lo describió The Hacker News el lunes, el problema de omisión de la política de seguridad de sudo permite que "un usuario malintencionado o un programa ejecute comandos arbitrarios como root en un sistema Linux.

A diferencia del sistema operativo Windows de Microsoft Corp., se considera que Linux es mucho más seguro frente a la piratería, pero no está exento de fallos. En este caso, la vulnerabilidad proviene de cómo Sudo trata las ID de usuario. El uso de una ID de usuario negativa, como -1, como en -u # -1, desencadena la vulnerabilidad y proporciona acceso como superusuario.

"Esto puede ser utilizado por un usuario con suficientes privilegios de sudo para ejecutar comandos como root, incluso si la especificación no permite explícitamente el acceso root siempre y cuando la palabra clave ALL aparezca primero en la especificación Runas", según la alerta de vulnerabilidad Sudo.

La buena noticia es que la vulnerabilidad se ha parcheado en la versión 1.8.28. El parche tiene que insertarse en varias distribuciones para actualizarse. Sudo Group dijo que la mayoría de las principales distribuciones de Linux lo harán.

Sudo puede ser actualizado manualmente por aquellos que no reciben una actualización de su distribución. "Si utilizas Linux, se recomienda encarecidamente actualizar el paquete sudo manualmente a la última versión tan pronto como sea posible".

El malware en Linux se está multiplicando